IcebergIntelligenceEconomique – RessourcesIntelligenceEconomique – RessourcesRenseignement – RessourcesVeille

Il se trouve que je m’intéresse pas mal à ce qui se passe en intelligence économique (ou plutôt en competitive intelligence) dans d’autres pays que la France (pour ce pays d’autres sites le font déjà très bien). Je glisse aussi parfois vers des thèmes connexes tels que la sécurité informatique, le renseignement, le social engineering,…

Je publie les liens que je découvre sur ces sujets sur la plateforme sociale IE-Lobbying . J’en profite d’ailleurs pour vous inviter à la visiter mais surtout à collaborer à ce répertoire maintenant bien fourni.

Puisque Diigo me permet de faire cela en trois clics, j’ai décidé de publier chaque fin de semaine un récapitulatif de mes liens dans un Iceberg spécial, et ça commence maintenant :-)

-

A RAND Analysis Tool for Intelligence, Surveillance, and Reconnaissance

Article (PDF) qui présente un outil de modélisation et simulation de situations de conflit :The RAND Corporation’s Collection Operations Model (COM) is a stochastic, agent-based simulation tool designed to support the analysis of command, control, communications, intelligence, surveillance, and reconnaissance (C3ISR) processes and scenarios. Written for the System Effectiveness Analysis Simulation modeling environment, the COM is used to study processes that require the real-time interaction of many players and to answer questions about force mix, system effectiveness, concepts of operations, basing and logistics, and capability-based assessment.

-

Ou comment utiliser les services de social bookmarking et tirer parti du crowdsourcing pour comprendre ce que font vos concurrents.

-

Information Warfare: Cyber Warriors

Un article que évoque les capacités US en terme de cyberguerre.

-

In some respects, these Cyber Wars have already begun. In the last few years, the number of intrusion attempts on Department of Defense computers has grown to over 500 a day.

-

The number of intrusions that succeed, or at least the ones that were discovered, has been going down. But even a few successful intrusions can result in the loss of enormous amounts of valuable data.

-

In the United States, the U.S. Air Force has taken the lead in developing Cyber War weapons.

-

The U.S. Air Force has many electronic warfare aircraft, and access to U.S. electronic warfare satellites. The plan is to use all these resources in any future Cyber War, finding enemy vulnerabilities wherever and whenever, and exploit them as quickly as possible.

-

-

The Coming Swarm by John Arquila – NYTimes.com

Dans cet article John Arquila analyse le phénomène des attaques terroristes en essaim (swarm) comme celles qui ont eu lieu à Mumbai et propose des pistes pour mieux y répondre.

-

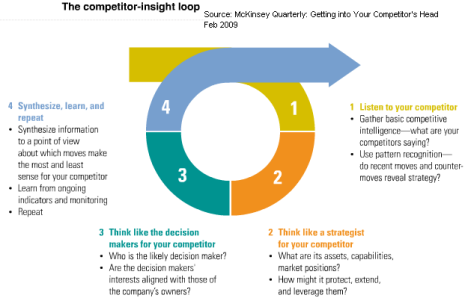

Getting into Your Competitors Head: A Case Study « Cooperative Intelligence

Article qui présente une brève étude de cas et propose un schéma d’analyse des mouvements de la concurrence tiré d’un récent article de McKinsey.

-

in order to be more predictive you need to insert yourself into both your competitors company moves as well as their decision-making, which often dont match. In the usual McKinsey style, they supplied a great visual to get people thinking about a process to predict competitors moves and reactions to your moves outside of scenario planning.

-

-

In some cases its warranted. In simpler cases, be creative: identify the key decision-makers motivation, personality style and track record through personality profiling, to predict how s/he will lead the company or react to your product launches.

-

Israel Study On Competitive Intelligence

Un article paru dans le Competitive Intelligence Magazine (SCIP) en 2005. (via Scribd)

-

« Comment se fait-on infecter sur des sites légitimes ? »

En constante progression, le Web représente désormais plus de 20% des codes malicieux qui pénètrent dans le système d’information de l’entreprise.

-

En constante progression, le Web représente désormais plus de 20% des codes malicieux qui pénètrent dans le système d’information de l’entreprise.

L’infection via le Web est souvent beaucoup plus pernicieuse que par l’e-mail. En effet, lorsqu’un utilisateur reçoit un virus ou un spam via sa messagerie électronique, il s’en rend parfaitement compte. Dans le cadre d’une infection Web, l’utilisateur ne sait pas que son poste a été infecté ! Il s’agit là de menaces cachées, autrement appelées malware ou spyware. -

La plupart des infections ne proviennent pas des sites de musique ou de pornographie. En effet, selon Cisco, 87 % de la diffusion du malware se fait depuis des sites légitimes.

Cette année, de nombreux sites Web légitimes ont été infectés par des attaques de type IFrame. La balise IFrame est utilisée pour inclure à l’intérieur d’une page HTML un autre document HTML ; les concepteurs de sites utilisent notamment cette balise pour l’affichage des publicités. Grâce à une vulnérabilité du site ou du serveur web, le pirate peut rajouter par exemple sur une page du site cnn.com une balise IFrame, qui redirige les utilisateurs vers un deuxième site contenant une infection web. Le pirate rendant cette balise invisible à l’affichage, l’utilisateur consulte la page infectée à son insu ! -

On observe également une utilisation très large des injections SQL, utilisées pour pirater les applications Web dynamiques. Par le biais des formulaires Web dynamiques, les pirates injectent des codes malicieux sur les serveurs Web non protégés, infectant les utilisateurs qui s’y connecteraient ensuite.

-

Enfin, le Cross Site Scripting, ou XSS, est un type d’attaque qui profite d’une faille dans les contrôles de validité des sites web. Ainsi, un utilisateur ayant à la fois une session ouverte sur Amazon et participant également à un forum, peut se voir exécuter un script à son insu…et se faire usurper son identité sur son compte client !

-

Les infections web doivent ainsi désormais être gérées non plus par des systèmes de catégorisation plus ou moins figés, mais via des systèmes de réputation Web en temps réel, qui vont analyser plusieurs dizaines de paramètres pour tout serveur Web donné, et donner à celui-ci une note de réputation.

-

-

Best Practices in Competitive Technical Intelligence – CTI « Cooperative Intelligence

Article tiré d’un ouvrage en cours d’écriture sur la veille technologique dans les entreprises.

-

– Translate science and concepts into business and marketing terms

– Leave ones ego aside and work towards the companys goals

– Have a reputation for seeking win/win outcomes

– Hold sources and information confidentially

– Have the ability to sit in the other guys chair whether interviewing or communicating deliverables to various CTI customers

– Be responsive to customers: make sure that KITs (key intelligence topics) you agreed upon are still valid

– Anticipate customers needs before they ask

– Work with the competitive intelligence managers and the business side -

Lastly best in class companies have quality control around CTI deliverables. Data is validated. One practice is to conduct team analysis before creating the deliverable. The team would consist of marketing, sales, technical services application development, R&D, who all bring their different points of view of how they perceive information, also their different history. In this way you dont jump to conclusions and dont decide too quickly.

-

-

Intellipedia suffers midlife crisis — Government Computer News

Intelipedia, le réseau social des agences de renseignement US mis en place en 2005, connaît quelques difficultés. Intéressant retour d’expérience sur un projet 2.0 déjà ancien.

-

« Grass roots will only get you so far. [Intellipedia] is going well. But we’re not replacing the big-agency systems, » he added.

-

The problem? The growth of the collective intelligence site so far largely has been fueled by early adopters and enthusiasts, according to Rasmussen. About all those who would have joined and shared their knowledge on the social networking site have already done so. If the intelligence agencies want to get further gains from the site, they need to incorporate it into their own formal decision making process, he contended. Until that happens, the social networking aspect of Intellipedia is « just a marginal revolution, » he said.

-